SlenfBot. Sampai tulisan ini dibuat, kami masih mendapatkan beberapa sampel varian SlenfBot. Anehnya URL yang di akses oleh SlenfBot masih bisa di akses sampai sekarang. Sehingga kemungkinan besar varian SlenfBot akan terus bertambah selama websitenya masih bisa diakses.

A. Info File

Nama Worm : SlenfBot

Asal : ~

Ukuran File : acak

Packer : ~

Pemrograman : Microsoft Visual C++ 9.0 – Visual Studio 2008 (E8)

Icon : Malware Icon

Tipe : Worm, Trojan, Rootkit

A. Info File

Nama Worm : SlenfBot

Asal : ~

Ukuran File : acak

Packer : ~

Pemrograman : Microsoft Visual C++ 9.0 – Visual Studio 2008 (E8)

Icon : Malware Icon

Tipe : Worm, Trojan, Rootkit

B. About Malware

Seiring dengan menyebarnya NgrBot yang juga dilaporkan menyebar melalui jejaring sosial seperti Facebook, trojan SlenfBot adalah salah satu yang memanfaatkan kericuhan ini. Mungkin beberapa user ada yang masih ingat dengan virus chat Facebook, dimana salah seorang teman Facebook tiba-tiba mengirimkan pesan berupa URL. Varian SlentBot kali ini cukup berbeda, kerena icon yang digunakan terlihat lebih beragam dengan banyak kombinasi warna gradasi.

Seiring dengan menyebarnya NgrBot yang juga dilaporkan menyebar melalui jejaring sosial seperti Facebook, trojan SlenfBot adalah salah satu yang memanfaatkan kericuhan ini. Mungkin beberapa user ada yang masih ingat dengan virus chat Facebook, dimana salah seorang teman Facebook tiba-tiba mengirimkan pesan berupa URL. Varian SlentBot kali ini cukup berbeda, kerena icon yang digunakan terlihat lebih beragam dengan banyak kombinasi warna gradasi.

SlenfBot memiliki banyak keistimewaan dibanding worm lain, bahkan mungkin sedikit mirip dengan Conficker yang mampu menyebar pada jaringan. Dengan menggunakan tools anti rootkit seperti GMER, terlihat jelas bahwa SlenfBot menyembunyikan prosesnya.

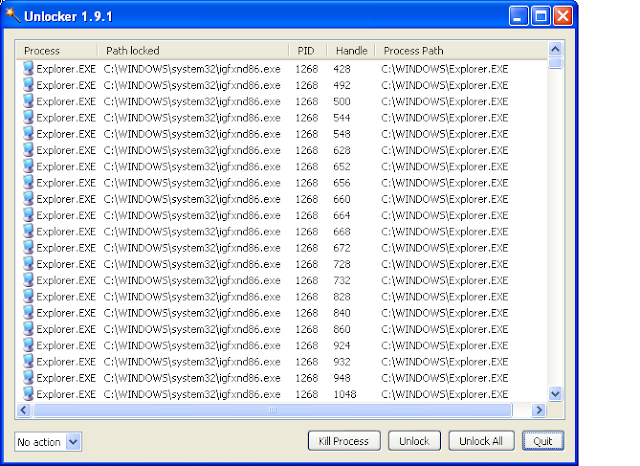

Saat SlenfBot aktif di memory, meski file fisiknya dapat dilihat dengan hanya men-disable fungsi “Hide protected operating system files” pada Folder Options, host tersebut tidak bisa langsung dihapus. Karena, untuk membantu prosesnya agar tetap berjalan, SlenfBot membuatthreads yang ditempelkan pada proses explorer.exe.

Jika proses threads-nya di dump, maka terlihat jelas beberapa string yang memang menunjukan bahwa threads tersebut adalah buatan SlenfBot.

00000000F90E 00000000F90E 0 &>%7?645INKQHNG

00000000F988 00000000F988 0 CMD /C START

00000000F998 00000000F998 0 [Autorun]

00000000F9A4 00000000F9A4 0 open=

00000000F9AC 00000000F9AC 0 icon=%windir%\system32\SHELL32.dll,3

00000000F9D4 00000000F9D4 0 action=Browse the contents of the drive.

00000000FA00 00000000FA00 0 shell\open=Open

00000000FA10 00000000FA10 0 shell\open\command=

00000000FA24 00000000FA24 0 shell\open\default=1

00000000FA3C 00000000FA3C 0 shell\explore=Explore

00000000FA54 00000000FA54 0 shell\explore\command=

00000000FA6C 00000000FA6C 0 shell\search=Search...

00000000FA84 00000000FA84 0 shell\search\command=

00000000FA9C 00000000FA9C 0 useautoplay=1

00000000FAC0 00000000FAC0 0 \*.exe

00000000FAC8 00000000FAC8 0 bad allocation

C. Companion/File yang dibuat

Mungkin salah satu ciri utama SlenfBot adalah membuat host di folder system32. Hal ini dapat dengan mudah diketahui dengan adanya aplikasi baru pada MSConfig yang akan di jalankan nantinya pada saat proses startup.

Selain itu, SlenfBot juga membuat companion di removable disk berupa 1 buah file autorun dan 1 buah file host yang disembunyikan didalam folder dengan nama yang selalu berubah akan tetapi memiliki 1 ciri khas yang sudah pasti sama.Mungkin salah satu ciri utama SlenfBot adalah membuat host di folder system32. Hal ini dapat dengan mudah diketahui dengan adanya aplikasi baru pada MSConfig yang akan di jalankan nantinya pada saat proses startup.

1. Host didalam folder Recycler Bin

Pernah dijelaskan mengenai fungsi CLSID yang digunakan oleh malware untuk menyimpan hostnya pada removable disk. Sebut saja QVod, variant RECYCLER dan masih banyak lagi malware yang membuat folder dengan nama yang nantinya dapat merubah folder tersebut menjadi folder Recycler. Sama seperti SlenfBot yang membuat folder dengan nama yang mengandung unsur CLSID. Contohnya adalah:

Selain itu, host SlenfBot pada flash disk juga dibuat dengan nama yang cukup bervariasi. Sehingga harus menggunakan parameter tambahan untuk coding autorun.inf-nyaSysmount.{645ff040-5081-101b-9f08-00aa002f954e}

Bootdev.{645ff040-5081-101b-9f08-00aa002f954e}

SysCore.{645ff040-5081-101b-9f08-00aa002f954e}

2. Autorun.inf

Dibuat dengan menambahkan karakter acak dan dengan sengaja membuat ukuran filenya menjadi lebih besar daripada ukuran file autorun pada umumnya bahkan sampai ada yang berukuran 1.02 MB. Dan yang menarik adalah, seperti yang sudah di jelaskan di atas bahwa SlenfBot menggunakan parameter tersendiri untuk bisa mengeksekusi file executable yang tidak menggunakan extensi exe.

D. Hasil Infeksi

SlenfBot mengingatkan kami pada Conficker, yang mampu menyebar melalui jaringan. Ada laporan yang menyebutkan bahwa salah satu varian SlenfBot menyebar dalam sebuah warnet. Dari hasil pengujian kami, memang benar bahwa SlenfBot mampu menyebar melalui jaringan, seperti yang terlihat pada gambar berikut:

Meng-hidden folder system32 serta melakukan payload untuk meng-enable “Hide protected operating system files” meski sudah dibuat dalam keadaan disable.

0 komentar:

Posting Komentar